همان گونه که می دانید احراز هویت فرایندی است که در آن اعتبار (نام کاربری و گذرواژه) کاربران برای دسترسی به سیستم و منابع شبکه بررسی می شود. پروتکل های احراز هویت قوانینی هستند که رایانه ها از آنها در بررسی اعتبار کابران پیروی می کنند. پروتکل های احراز هویت دارای انواع مختلفی هستند که در زیر به برخی از مهم ترین های آنها پرداخته شده است.

RADIUSو TACACS

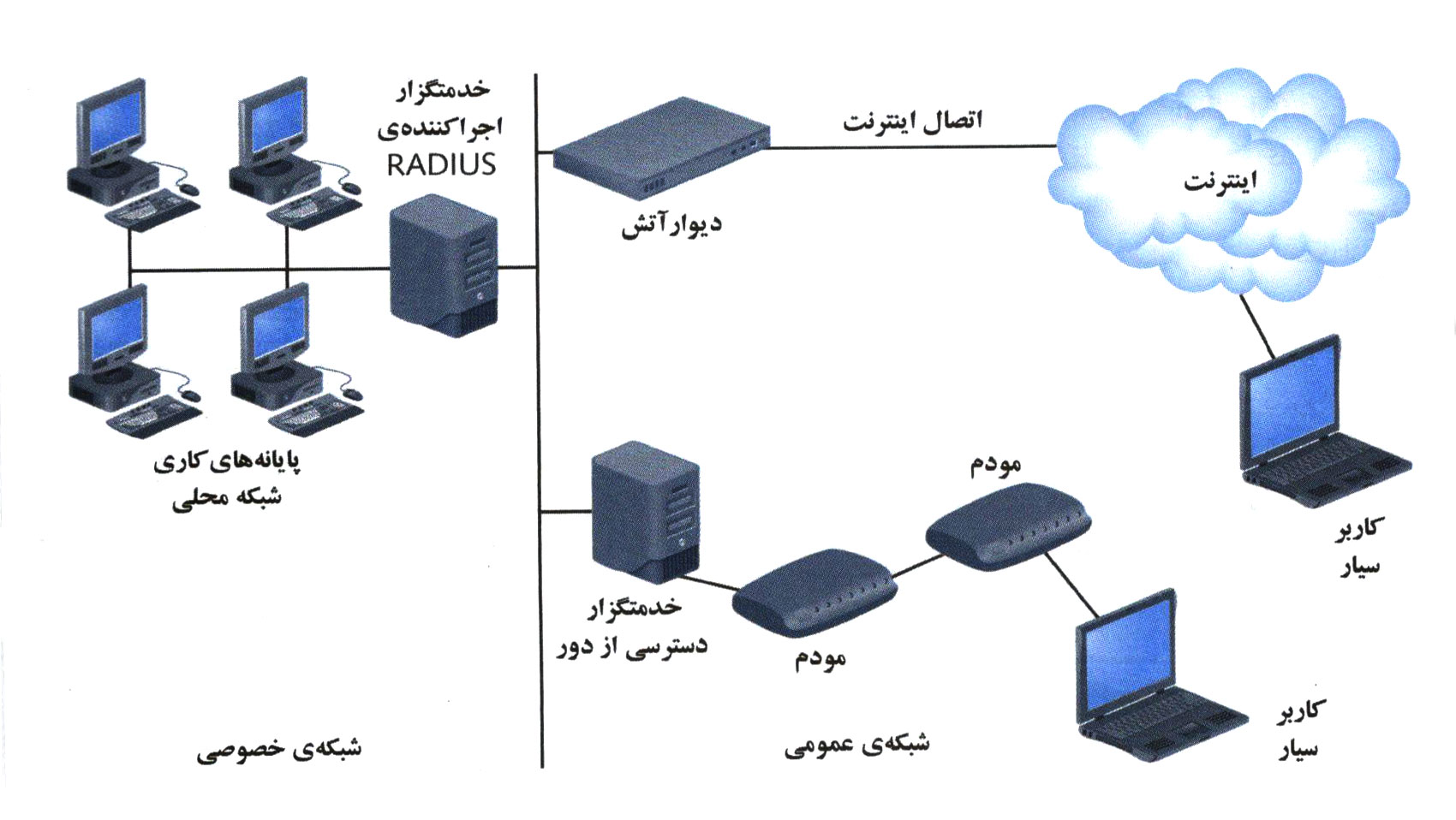

در محیط هایی که به شکل همزمان از اتصالات Dial – Up ، نام های کاربری و گذرواژه های متعددی پشتیبانی می شود، برای احراز هویت کابران باید از RADIUS(خدمت احراز هویت کاربر از دور: RemoteAuthentication Dial – In User Service) استفاده کنند RADIUS خدمتی است که توسط IETF معرفی شد و روی UDP اجرا می شود. RADIUS را می توان به شکل برنامه ی نرم افزاری روی یک خدمتگزار دسترسی از دور یا یک رایانه ی ویژه ی احراز هویت با نام خدمتگزار RADIUS نصب و اجرا کرد. در این جا نیاز است گفته شود که نباید وظایف خدمتگزار RADIUS را با خدمتگزار دسترسی از دور یکی دانست.

خدمتگزارهای RADIUS بسیار قابل انعطاف هستند به شکلی که می توان بیش از صدها مودم را به آنها متصل کرد. بیشتر ارائه دهندگان خدمت های اینترنتی برای ارائه ی خدمت اینترنتی به کاربران dial-up از این نوع خدمتگزار استفاده می کنند. سازمان های دیگر از این نوع خدمتگزار به عنوان نقطه ی مرکزی احراز هویت کابران از دور و سیار استفاده می کنند. یکی از ویژگی های RADIUS نسبت به راه حل های ساده ی دسترسی از دور، امنیت بیشتر آن در احراز هویت است، زیرا این روش نام کاربری و گذرواژه را به شکل یک متن ساده در سراسر شبکه ارسال نمی کند. RADIUS قابلیت اجرا در شبکه های یونیکس، لینوکس، ویندوز و مکینتاش را دارد. نسخه ی مشابه و قدیمی تر سیستم احراز هویت متمرکز، TACACS (سیستم کنترل دسترسی و کنترل کنندهی دسترسی پایانه: Terminal Access Controller Access Control System (است. RADIUS و TACACS در گروه پروتکل هایی که به AAA ( تصدیق، مجوز و حسابداری:Authentication , Authorization and Accounting) شناخته می شوند قرار دارند. پروتکل های توضیح داده شده در زیر همگی دارای نقشی در AAA می باشند.

PAP

از ppp پروتکل که در لایه ی پیوند دادهی مدل OSI فعالیت می کند برای ارتباط بین مشتریان از دور و میزبان ها استفاده می شود. باید دانست که PPP به تنهایی قادر به ایجاد ارتباط امن نیست و برای این کار نیاز به یک پروتکل احراز هویت دارد. پروتکل های احراز هویت متعددی قابلیت کار با PPP را دارند. یکی از آن پروتکل ها PAP (پروتکل تصدیق گذرواژه: Password Authentication protocol) است. پس از برقراری ارتباط با خدمتگزار از طریق PPP، مشتری از PAP برای ارسال درخواست تصدیق اطلاعات حساسی مانند نام کاربری و گذرواژه استفاده می کند. خدمتگزار این اطلاعات را با اطلاعات موجود در بانک اطلاعات خود مقایسه می کند و در صورت اعتبار، به مشتری دسترسی لازم به منابع را می دهد و در صورت عدم وجود اعتبار خدمتگزار از دسترسی مشتری به منابع جلوگیری خواهد کرد. پروتکل احراز هویت PAP یک پروتکل ساده است و هیچ گونه امنیتی روی اطلاعات ارسالی مشتری پیاده نمی کند و در برابر حملات هکرها بسیار اسب پذیر می باشد. به همین خاطر از PAP به ندرت در شبکه های پیشرفته و جدید استفاده می شود.

MS-CHAP 9 CHAP

CHAP (پروتکل چالش تأیید دست دادن: Challenge Handshake Authentication Protocol) یکی دیگر از پروتکل های احراز هویت است که روی PPP قابل اجرا است. برخلاف CHAP PAP نام کاربری و گذرواژه را حین انتقال، رمزنگاری می کند. یکی دیگر از تفاوت های CHAP با PAP، فرایند ۳ مرحله ای احراز هویت (دست دادن ۳ مرحله ای) آن می باشد. در CHAP، اولین گام پس از برقراری ارتباط بین رایانه ی مشتری و خدمتگزار توسط PAP برداشته می شود. در این گام خدمتگزار، رشته ای از کاراکترهای تصادفی تولید شده که به چالش (challenge )معروف می باشد را به مشتری ارسال می کند. در گام دوم، مشتری گذرواژه ی خود را به چالش می افزاید، کارکترهای رشته ی جدید را رمزنگاری کرده و سپس آنرا به خدمتگزار ارسال می کند. در این میان خدمتگزار گذرواژه ی کاربر را به چالش الحاق می کند و رشته ی جدید به دست آمده را با همان شیوه ی رمزنگاری استفاده شده در رایانه ی مشتری، رمز نگاری می کند. در گام سوم، خدمتگزار اقدام به مقایسه ی رشته ی دریافتی از مشتری با رشته ی رمزنگاری شده ی خود می کند. اگر دو رشته با یکدیگر یکسان باشند، مشتری را تصدیق و در غیر این صورت درخواست مشتری را رد می کند.

EAP

EAP (پروتکل توسعه پذیر احراز هویت: Extensible Authentication Protocol) یکی دیگر از پروتکل های PPP است که قدری با پروتکل های بخش قبل متفاوت است. در واقع این پروتکل دارای مکانیسم احراز هویت اختصاصی نمی باشد بلکه برای بررسی گواهی های مشتری و خدمتگزار از دیگر شماهای احراز هویت و رمزنگاری استفاده می کند. مانند EAP ، CHAP برای آغاز و اجرای فرایند احراز هویت به یک تصدیق گر (برای نمونه، خدمتگزار) نیاز دارد. معمولا در EAP، خدمتگزار بیشتر از یک درخواست را ارسال می کند. خدمتگزار در اولین درخواست خود، شناسه ی مشتری و نوع احراز هویت آنرا جویا می شود. در درخواست های بعدی از مشتری اطلاعات احراز هویت گرفته می شود. مشتری نیز در پاسخ به این درخواست ها، اطلاعات لازم را در قالب از پیش تعیین شده به خدمتگزار ارسال می کند. اگر پاسخ ها با اطلاعات خدمتگزار همخوانی داشته باشند، مشتری تایید می شود.

یکی از مزایای EAP انعطاف پذیری آن است. این پروتکل تقریبا توسط تمام سیستم عامل های جدید پشتیبانی می شود و می توان آنرا با هر روش احراز هویت استفاده کرد.

۸۰۲.۱x

استاندارد ۸۰۲ . ۱x توسط IEEE ایجاد و معرفی شده است. در این روش برای تصدیق دسترسی، تولید و به روزرسانی پویای کلیدهای احراز هویت از روش های معمول احراز هویت به همراه EAP استفاده می شود. اگر چه اکنون از این روش در شبکه های بی سیم استفاده می شود، در اصل برای شبکه های محلی سیمی طراحی شده است که به همین خاطر به آن EAP ) EAPoL روی شبکه ی محلی: EAP over LAN) گفته می شود.۸۰۲.۱x تنها یک فرایند احراز هویت را معرفی می کند و به عنوان نوعی از پروتکل های احراز هویت و رمزنگاری به شمار نرفته و بیشتر با RADIUS به کار می رود. آنچه که ۸۰۲.۱x را از دیگر استانداردهای احراز هویت متمایز می سازد، اجرای آن روی یک درگاه خاص (مانند یک درگاه فیزیکی سوییچ یا درگاهی که به شکل منطقی روی نقطه ی دسترسی تعریف شده است) می باشد. زمانی که مشتری قصد اتصال به شبکه دارد، یک درگاه روی تصدیق گر (مانند سوییچ یا نقطه ی دسترسی) با مشتری برای شناسایی آن وارد مذاکره می شود. اگر مشتری نرم افزار مناسب ۸۰۲ .۱x را در حال اجرا داشته باشد می تواند اطلاعات هویتی خود را با تصدیق گر بررسی کند. سپس تصدیق گر، اطلاعات هویتی مشتری را به خدمتگزار احراز هویت (برای نمونه، خدمتگزار RADIUS) ارسال می کند. تنها پس از اینکه خدمتگزار احراز هویت درستی مشتری را تأیید کرد، درگاه سوییچ یا نقطه ی دسترسی به روی ترافیک لایه ی ۳ مشتری باز خواهد شد. در بیشتر مواقع به ۸۰۲.۱x ، تصدیق گر درگاه یا تصدیق مبتنی بر درگاه نیز گفته می شود. پس از اینکه درگاه باز شد، مشتری و شبکه با استفاده از EAP و یک روش رمزنگاری از پیش توافق شده با یکدیگر ارتباط برقرار می کنند.

Security Systems Training Platform

Security Systems Training Platform

با سلام. از مطلب بسیار مفیدتان و نیز از جمله ی زیبایی که در پایین صفحه تان نوشتید سپاسگزارم.